Cursos a distancia o formación presencial

Diversidad de cursos con salidas profesionales

Comparte Ideas

Educación certificada

Soporte en todo momento

Próximos cursos

-

-

Docencia de la Formación Profesional para el Empleo

-

NÓMINAS

-

ATENCIÓN SOCIOSANITARIA A PERSONAS DEPENDIENTES EN INSTITUCIONES SOCIALES MP0029 - TURNO DE TARDE

-

ATENCIÓN SOCIOSANITARIA A PERSONAS DEPENDIENTES EN INSTITUCIONES SOCIALES MP0029

-

GESTIÓN DE RESIDUOS INDUSTRIALES

-

COMPETENCIAS DIGITALES - DESEMPLEADOS MADRID

-

COMPETENCIAS DIGITALES BÁSICAS

-

COMPETENCIAS DIGITALES BÁSICAS

-

GESTIÓN DE RESIDUOS

-

GESTIÓN DE CONTENIDOS DIGITALES

-

GESTIÓN Y ATENCIÓN DEL SERVICIO POSTVENTA

-

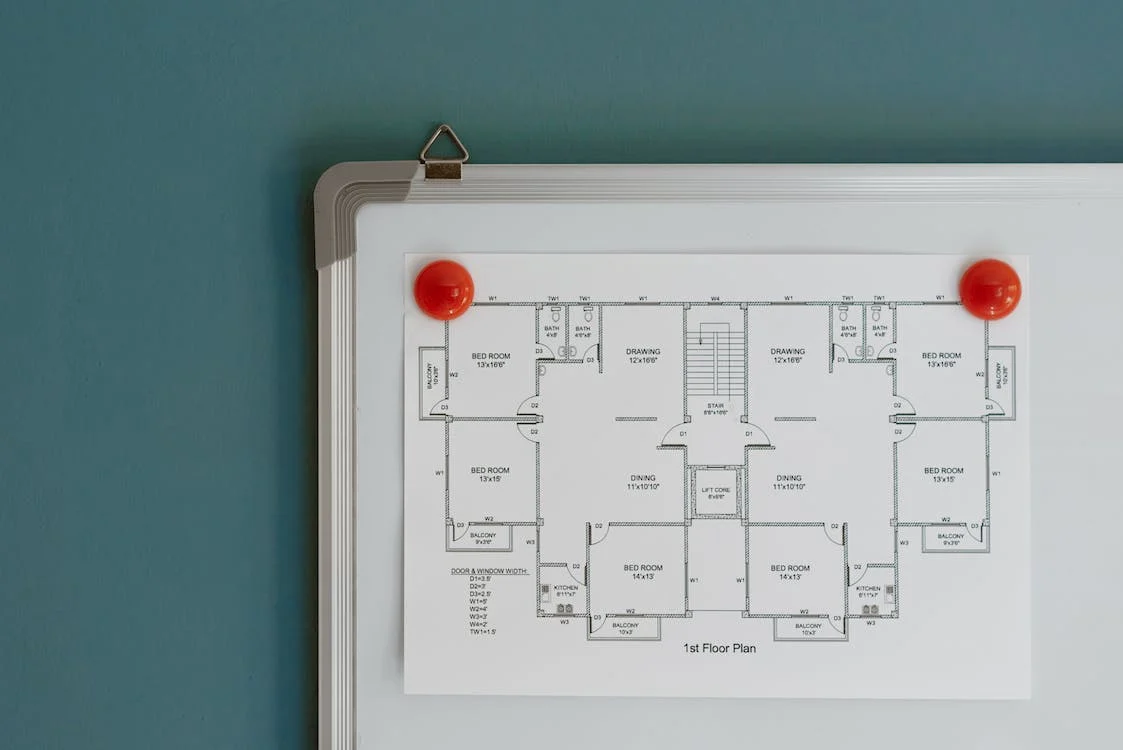

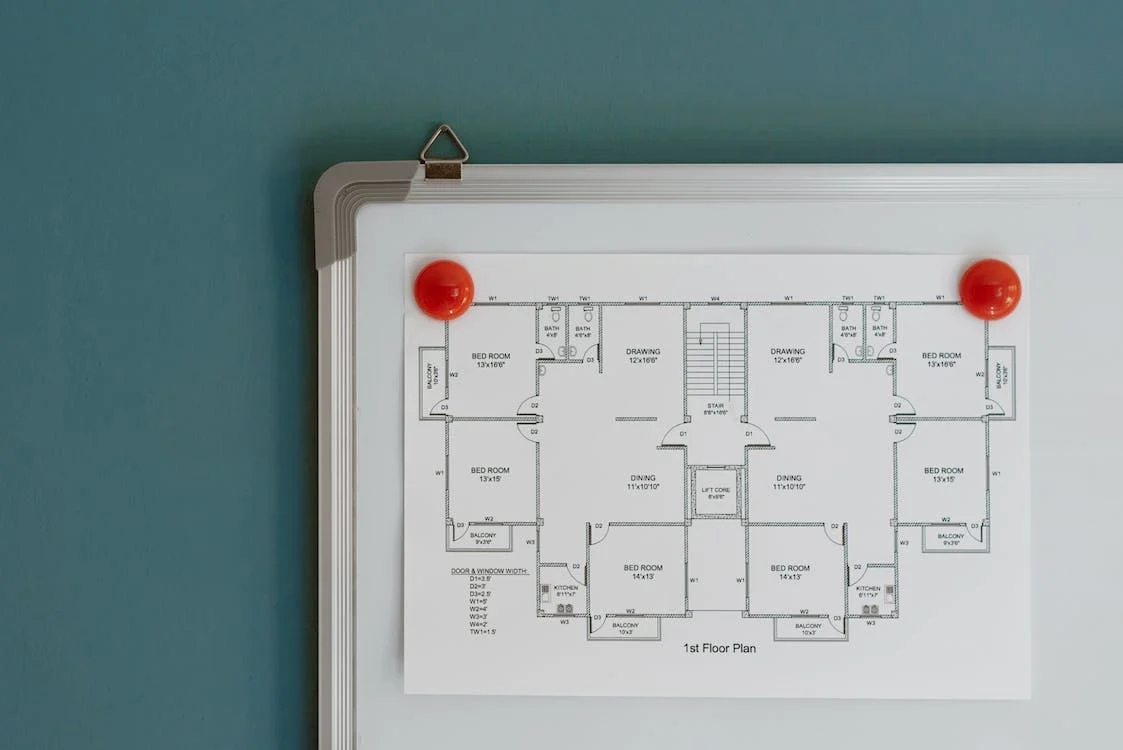

AUTOCAD

-

AUTOCAD 3D

Cursos Gratuitos

DESCUBRE, EXPLORA, CONECTA.

Encuentra el mejor CURSO SUBVENCIONADO para ti y mejora tus competencias profesionales. CERTIFICADOS DE PROFESIONALIDAD y CURSOS 100 % gratuitos, dirigidos a trabajadores y desempleados.

Subvencionados por la Consejería de Economía, Empleo y Competitividad y SEPE y el Ministerio de Trabajo, Migraciones y Seguridad Social.

Sobre nosotros

MÁS DE 20 AÑOS DE EXPERIENCIA NOS AVALAN

Desarrolla con nosotros tu proyecto y preocúpate de lo que es verdaderamente importante: tu negocio.

Impulsamos la formación en tu empresa, para responder a las necesidades del mercado de trabajo y contribuir al desarrollo de una economía basada en el conocimiento.